POQA magazinePOQAがお届けするITお役立ち情報

昨年、関西地方の医療機関が、ランサムウェアの被害にあいました。

この攻撃により、電子カルテをはじめとした、様々な情報資産にアクセスすることが不能となり、結果、数日間医療機関としての機能がストップするという事態に見舞われています。

このような事態になった要因はいくつか考えられますが、ひとつには、「ゼロトラスト・セキュリティモデル」に則ったセキュリティ体制を布いていなかったこといなかったことが挙げられます。 本記事では、「ゼロトラストとは?」を、簡単にご説明いたします。

セキュリティ対策の「昔」と「今」

『従来』

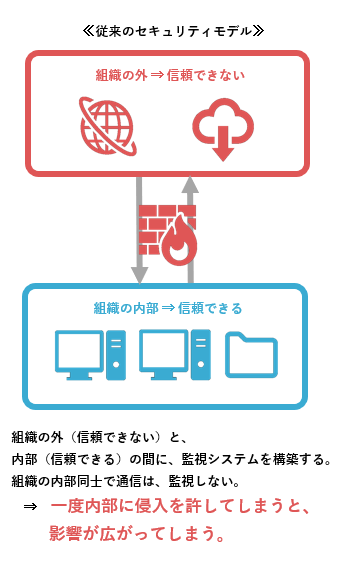

従来のセキュリティ対策は、「内側=信頼できる」「外側=信頼できない」の2つにネットワークを分け、「内側と外側の間」に対策を講じていました。

境界線上にファイヤウォールなどを設置し、内側と外側の通信を監視・制御することで、外部からの攻撃を遮断します。この対策の場合、内部の監視は行っていません。

『現在』

しかし、現在では、以下の理由から、従来型のセキュリティ体制では不十分だといわれています。

・クラウド化、リモート化、サプライチェーン化が進んだことにより、守るべき情報が組織の外に存在する場合がある

→外と内の境界を特定できなくなりつつあること。

・攻撃の巧妙化

→外と内の間の一か所しか防御・監視をしていない場合、一度内部に攻撃者が入り込んでしまうと、被害が広がってしまう。

前述の、関西地方の医療機関のトラブルを例に挙げます。

攻撃者はまず、医療機関と関係のある取引先を攻撃。ここからさらに、医療機関に対して攻撃をしました。(サプライチェーン攻撃)

医療機関の報告によると、

(1)共通のパスワードを使用していた、

(2)アカウントロックの設定がなかった、

(3)すべてのユーザーに管理者権限を与えていた、

(4)電子カルテシステムのサーバーにウイルス対策ソフトが導入されていなかった

など、内部の規制や監視が十分でなかったことがわかります。

そのため、現代では、

・情報資産へのアクセスは、それが組織の外から行われたものでも、中から行われたものでも信頼せず、検証する。

・強固なエンドポイントセキュリティ対策を行う

⇒「ゼロトラスト(すべて信頼しない)」セキュリティ対策が、組織には求められるのです。

さいごに

ゼロトラストに基づいた、セキュリティ対策の難易度は、一般に高いといえます。

なぜならば、「ゼロトラスト・セキュリティモデル」に則った体制を構築するには、「1つのセキュリティシステム」「1つのセキュリティサービス」を導入するだけでは足りないからです。

ゼロトラストに則った場合、まずは自社の情報資産がどのように連携しているのかをすべて把握し、それぞれの箇所に、適切な対応をしなければなりません。

「ゼロトラスト××」と銘打った商品は存在しますが、実際には、自社にあったものではない・組織全体をカバーできていない可能性は考慮すべきでしょう。

弊社では、情報セキュリティに関するご相談を承っています。

まずはお気軽にご連絡ください。